Вредоносное ПО, заразившее десятки тысяч устройств с целью использования их для майнинга и кражи криптовалюты, в итоге украло всего около $6000.

Компания по кибербезопасности Doctor Web сообщила 8 октября, что обнаружила вредоносное ПО, маскирующееся под легальное ПО, такое как офисные программы, игровые читы и боты для онлайн-торговли.

Программное обеспечение для кражи криптовалюты заразило более 28 тыс. пользователей, в основном в России, но также в Беларуси, Узбекистане, Казахстане, Украине, Кыргызстане и Турции.

По данным Doctor Web, хакерам удалось украсть криптовалюту на сумму всего около $6000. Тем не менее, неизвестно, сколько создатель вредоносного ПО мог заработать на майнинге криптовалют.

Компания по кибербезопасности заявила, что источниками вредоносного ПО были мошеннические страницы GitHub и описания видео YouTube с вредоносными ссылками.

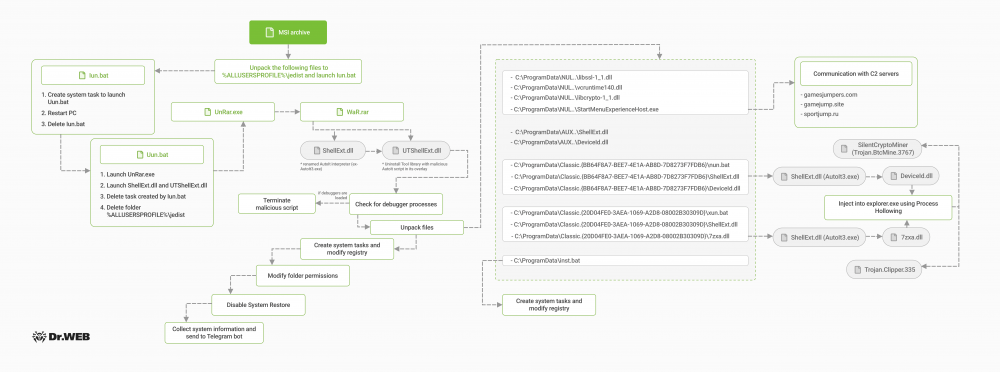

После заражения устройства скрытно развернутое программное обеспечение захватывает вычислительные ресурсы для майнинга криптовалюты.

«Клиппер» также отслеживает адреса криптовалютных кошельков, которые пользователи копируют в буфер обмена своего устройства, и вредоносное ПО заменяет их адресами, контролируемыми злоумышленником, — именно так они крадут криптовалюту.

Цепочка атак вредоносного ПО. Источник: Doctor Web

Вредоносное ПО использует сложные методы, чтобы избежать обнаружения, включая защищенные паролем архивы для обхода антивирусного сканирования, маскировку вредоносных файлов под легитимные системные компоненты и использование легитимного ПО для выполнения вредоносных скриптов.

В сентябре криптовалютная биржа Binance предупредила о вредоносном ПО для клиппинга, отметив всплеск активности в конце августа, «приведший к значительным финансовым потерям для пострадавших пользователей».

Doctor Web заявила, что многие устройства жертв вредоносного ПО были скомпрометированы «путем установки пиратских версий популярных программ», и рекомендовала устанавливать ПО только из официальных источников.

Вредоносное ПО, изменяющее буфер обмена, существует уже много лет и стало особенно заметным после бычьего рынка криптовалют в 2017 году.

Эти типы вредоносных программ стали более сложными, часто сочетая подмену буфера обмена с другими вредоносными функциями.

В сентябре компания по анализу угроз Facct сообщила, что злоумышленники и мошенники использовали автоматические ответы электронной почты для распространения вредоносного ПО для майнинга криптовалют.

"

"