Компания по кибербезопасности Malwarebytes предупредила о новой форме вредоносного ПО для кражи криптовалют, скрытого внутри «взломанной» версии TradingView Premium, программного обеспечения, предоставляющего инструменты для построения графиков для финансовых рынков.

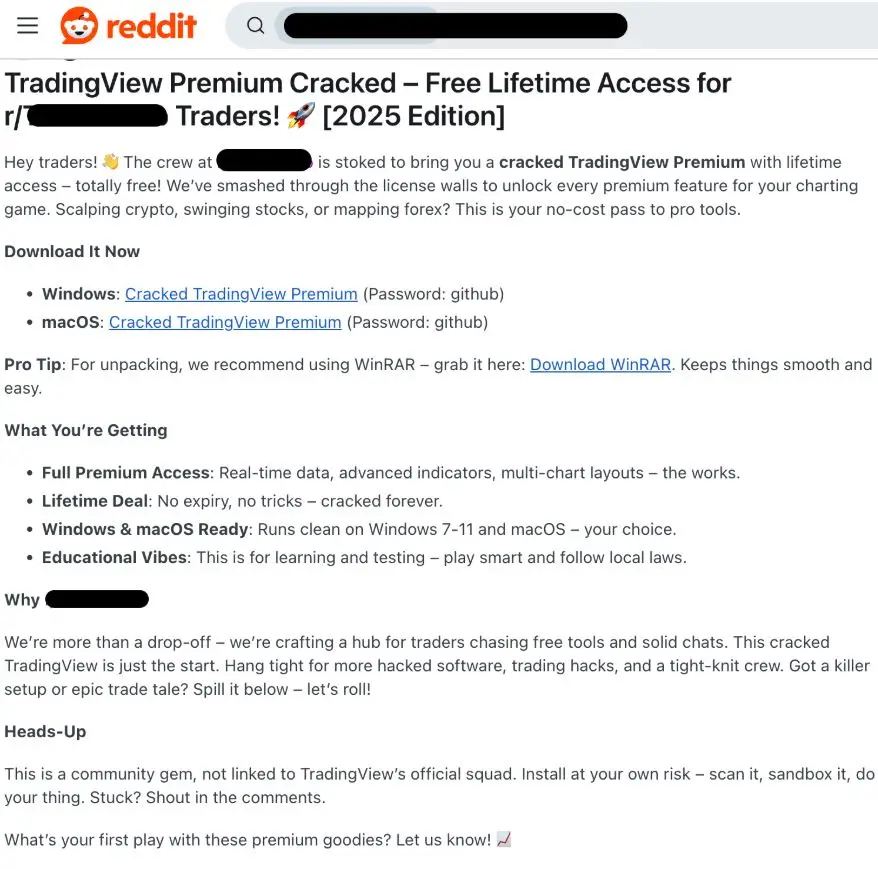

Мошенники скрываются в криптосубреддитах, публикуя ссылки на установщики для Windows и Mac для «TradingView Premium Cracked», который содержит вредоносное ПО, нацеленное на кражу персональных данных и опустошение криптовалютных кошельков, — сообщил Джером Сегура, старший исследователь по безопасности в Malwarebytes, в своем сообщении в блоге от 18 марта.

«Мы слышали о жертвах, чьи криптовалютные кошельки были опустошены, и впоследствии преступники выдавали себя за них, отправляя фишинговые ссылки своим контактам», — добавил он.

Мошенники утверждают, что программы бесплатны и были взломаны непосредственно с их официальной версии, но на самом деле они пронизаны вредоносным ПО. Источник: Malwarebytes.

В рамках ловушки мошенники утверждают, что программы бесплатны и были взломаны непосредственно с их официальной версии, разблокируя премиум-функции. На самом деле он содержит две вредоносные программы, Lumma Stealer и Atomic Stealer.

Lumma Stealer — это похититель информации, который существует с 2022 года и в основном нацелен на криптовалютные кошельки и расширения браузера с двухфакторной аутентификацией (2FA). Atomic Stealer был впервые обнаружен в апреле 2023 года и известен своей способностью захватывать такие данные, как пароли администратора и связки ключей.

Помимо «TradingView Premium Cracked», мошенники предлагали и другие мошеннические торговые программы для криптотрейдеров на Reddit.

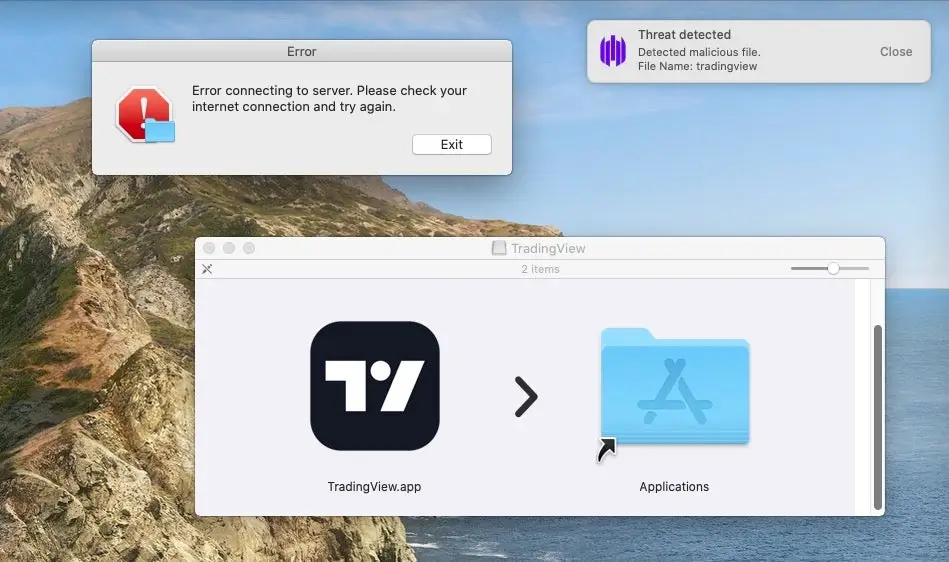

Сегура сказал, что одним из интересных аспектов схемы является то, что мошенник также тратит время на помощь пользователям в загрузке вредоносного ПО и помогает решить любые проблемы с загрузкой.

«Что интересно в этой конкретной схеме, так это то, насколько вовлечен оригинальный постер, просматривающий ветку и оказывающий «помощь» пользователям, задающим вопросы или сообщающим о проблемах», — сказал Сегура.

«Хотя оригинальный пост предупреждает, что вы устанавливаете эти файлы на свой страх и риск, ниже в ветке мы можем прочитать комментарии оригинального постера», — добавил он.

В этом случае мошенник помогает пользователям в загрузке вредоносного ПО. Источник: Malwarebytes

Происхождение вредоносного ПО неизвестно, но Malwarebytes обнаружила, что веб-сайт, на котором размещены файлы, принадлежал компании по клинингу в Дубае, а сервер управления вредоносным ПО был зарегистрирован кем-то в России примерно неделю назад.

Сегура утверждает, что взломанное программное обеспечение десятилетиями содержало вредоносные программы, но «приманка бесплатного обеда все еще очень привлекательна».

По данным Malwarebytes, распространенными красными флагами, на которые следует обратить внимание при подобных видах мошенничества, являются инструкции по отключению программного обеспечения безопасности, чтобы программа могла работать, и файлы, защищенные паролем.

В этом случае Segura утверждает, что «файлы дважды заархивированы, причем последний заархивирован с паролем. Для сравнения, законный исполняемый файл не нужно распространять таким образом».

Аналитическая компания Chainalysis, занимающаяся блокчейном, в своем отчете о криптопреступности за 2025 год сообщила, что криптопреступность вступила в профессиональную эпоху, в которой доминируют мошенничество с использованием искусственного интеллекта, отмывание стейблкоинов и эффективные киберсиндикаты. По оценкам аналитической компании, в прошлом году объем незаконных транзакций составил 51 млрд долларов.

"

"