Соответствующее заявление Ашкенази сделал 18 июля. По его словам, специалисты компании обнаружили, что злоумышленники создают поддельные целевые приложения оверлей, чтобы обманом заставить пользователей предоставить свои учетные данные для входа в приложения финансовых услуг, в том числе для криптобирж.

Энциклопедия Касперского определяет оверлей-атаку (англ. overlay attack) как кражу конфиденциальной информации пользователя при помощи зловреда, который накладывает свои собственные окна поверх другой программы. Во время работы целевого приложения оверлей открывает сообщения или формы ввода данных, идентичные настоящим. Жертва вводит требуемые сведения (например, логин и пароль или номер банковской карты), полагая, что работает с оригинальной программой, а на самом деле передает их злоумышленникам. При этом одним из вариантов оверлей-атаки является прозрачное окно, которое вредоносная программа накладывает поверх клавиатуры сенсорного экрана при вводе приватной информации.

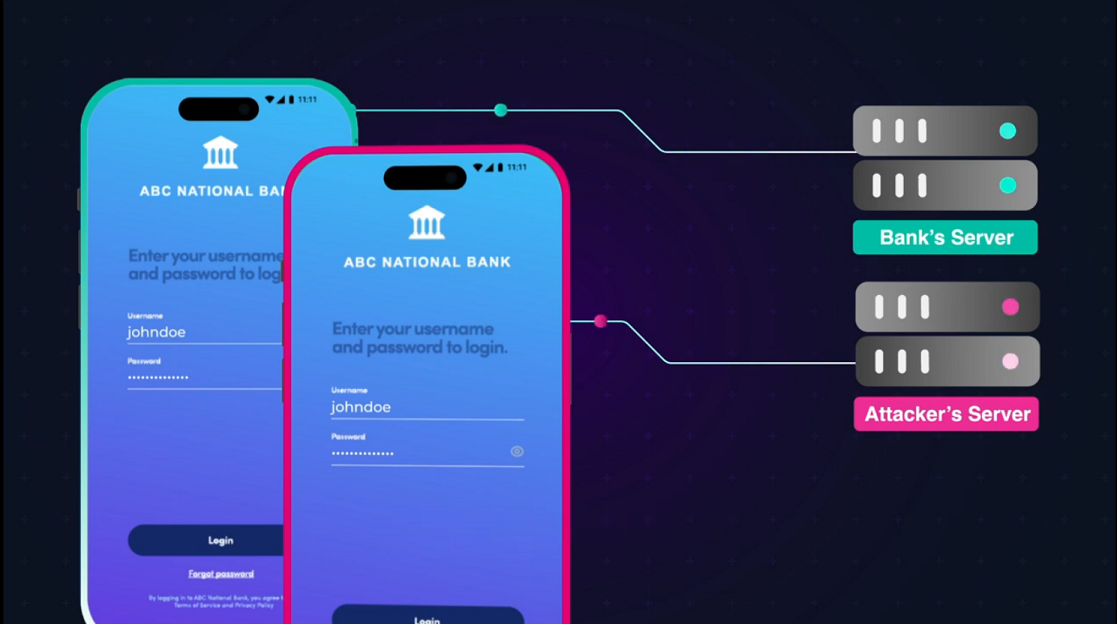

Оверлей-атака, которую специалисты компании по кибербезопасности Verimatrix расценивают как новую растущую угрозу для пользователей криптовалюты, работает путем создания поддельного интерфейса на устройстве пользователя. По словам Ашкенази, этот интерфейс затем используется для получения от пользователя фишинговой информации, включая имена пользователей, пароли и даже коды 2FA. Как только эта информация получена, злоумышленник использует ее для отправки информации в реальный интерфейс целевого приложения.

Чтобы осуществить оверлей-атаку, злоумышленнику необходимо сначала убедить пользователя загрузить приложение на свое мобильное устройство. Эксплуататоры наложения экрана обычно маскируются под игры или другие забавные приложения. Когда пользователь открывает приложение, кажется, что оно работает так, как задумано.

«Какая бы игра это ни была, она может быть даже копией популярной игры, но она будет выполнять эту функциональность», — заявил Ашкенази.

Поскольку приложение работает по назначению, пользователь обычно не подозревает, что оно вредоносное.

“Фактически, приложение не имеет никакой вредоносной активности, кроме одной: оно отслеживает, когда запускается целевое приложение», — объясняет Ашкенази.

Целевым приложением может быть банк, криптобиржа, криптокошелек или другое конфиденциальное приложение. Как только целевое приложение запускается пользователем, вредоносное приложение создает точную копию интерфейса, используемого в целевом приложении.

Например, если пользователь запускает приложение биржи, вредоносное приложение создает поддельный пользовательский интерфейс, который выглядит точно так же, как интерфейс биржи, но на самом деле контролируется злоумышленником. Какую бы информацию пользователь не вводил в поддельный интерфейс, она перехватывается злоумышленником, а затем передается в настоящее приложение, предоставляя злоумышленнику доступ к учетной записи.

Схема оверлей-атаки. Источник: Verimatrix.

Схема оверлей-атаки. Источник: Verimatrix.

Ашкенази предупредил, что двухфакторная аутентификация (2FA) обычно не может защитить пользователя от такого рода атак. Если 2FA включена, злоумышленник просто подождет, пока пользователь введет свое текстовое сообщение или код приложения для аутентификации, который затем будет перехвачен так же, как и другие учетные данные.

Как распознать оверлей-атаку?

Во многих случаях вредоносное приложение приводит к потемнению экрана пользователя, заставляя его поверить, что его телефон разряжен или сломался.

«Как только они получат доступ к вашей учетной записи, на вашем телефоне появится черный экран, — заявил генеральный директор Verimatrix. — Итак, ваш телефон все еще работает, но вы ничего не видите или думаете, что ваш телефон не работает».

Это дает злоумышленникам время опустошить учетные записи жертвы, поскольку та вряд ли поймет, что подверглась нападению, пока не станет слишком поздно.

Ашкенази заявил, что банковские приложения являются одной из крупнейших целей оверлейных атак. Однако криптовалютные биржи также подвергаются риску, поскольку они полагаются на ту же парадигму имени пользователя/пароля/2FA, что и банковские приложения. По словам Ашкенази, он еще не видел приложения для криптовалютного кошелька, не связанного с хранением, подвергшегося этой атаке, но ситуация может измениться в будущем.

Ашкенази подчеркнул, что оверлей-атаки выполняются на собственном устройстве пользователя, которое содержит закрытый ключ кошелька, поэтому требование криптографической подписи для каждой транзакции не обязательно защитит пользователя.

Verimatrix попыталась сотрудничать с Google, чтобы удалить приложения для оверлей-атак из магазина Google Play. Но выявить их всех очень сложно. В отличие от большинства вредоносных приложений, приложения для оверлей-атак не выполняют никаких вредоносных действий до тех пор, пока пользователь не загрузит целевое приложение.

По этой причине эти вредоносные приложения обычно кажутся безобидными, когда их проверяют программы обнаружения вредоносных программ.

«Они видят игру, но не видят вредоносной деятельности, потому что до поры-до времени это действительно просто игра, которая ничего не делает», — заявил Ашкенази.

Как защититься от оверлей-атаки?

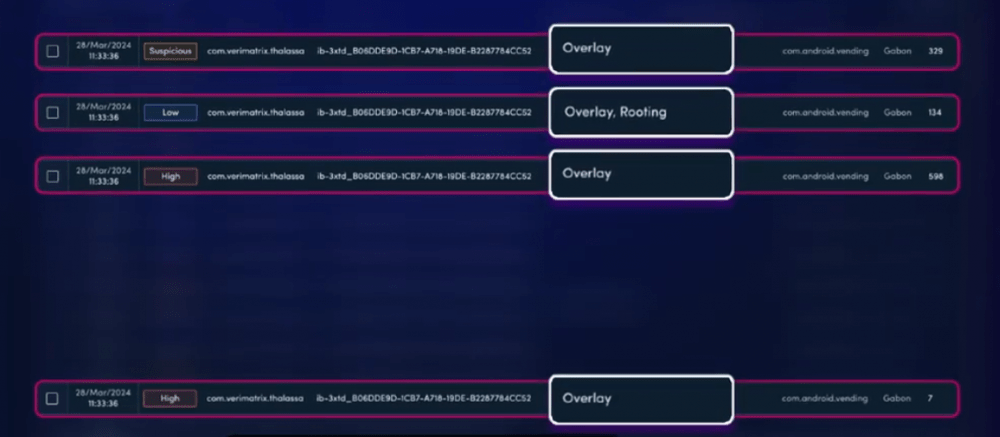

Ашкенази рекомендовал централизованным службам использовать системы мониторинга для обнаружения оверлей-атак и их блокировки из базы данных приложения. Это одна из услуг, которые Verimatrix предоставляет своим клиентам.

Обнаружение оверлей-атаки. Источник: Verimatrix.

Однако Ашкенази предположил, что потребители могут принять меры, чтобы защитить себя, даже если их любимые приложения не используют такие службы мониторинга.

Во-первых, пользователям следует скептически относиться к приложениям, которые кажутся слишком хорошими, чтобы быть правдой.

«Если вы видите что-то, что дает вам игры, которые обычно стоят денег, или что-то действительно хорошее и бесплатное, у вас должны возникнуть подозрения», — заявил он.

Во-вторых, пользователи не должны предоставлять приложениям разрешения, которые им не нужны, поскольку оверлей-атаки не могут быть выполнены без того, чтобы пользователь не предоставил приложению разрешение на создание оверлея.

В-третьих, родителям следует подумать о приобретении отдельного мобильного устройства для своих детей, поскольку в ходе исследования Verimatrix обнаружила, что многие приложения для атак с использованием оверлеев загружаются детьми без ведома родителей. Это связано с тем, что злоумышленники часто маскируют свои приложения под игры, которые нравятся детям.

«Если вы можете себе это позволить и у вас есть что-то интересное для детей, не смешивайте одно с другим, — заявил генеральный директор. — Пусть они веселятся. Но тогда не получайте доступа ни к чему важному с этого устройства».

"

"