Вскоре после того, как Thirdweb обнаружил уязвимость безопасности, которая могла повлиять на множество распространенных смарт-контрактов, используемых в экосистеме Web3, OpenZeppelin определила два конкретных стандарта как основную причину угрозы.

4 декабря Thirdweb сообщила об уязвимости в широко используемой библиотеке с открытым исходным кодом, которая может повлиять на готовые смарт-контракты, включая DropERC20, ERC-721, ERC-1155 (все версии) и AirdropERC20.

«ВАЖНО! 20 ноября 2023 года в 18:00 по тихоокеанскому времени нам стало известно об уязвимости безопасности в широко используемой библиотеке с открытым исходным кодом в индустрии Web3. Это повлияет на различные смарт-контракты в экосистеме web3, включая некоторые предварительно созданные смарт-контракты», – говорится в сообщении Thirdweb (@ Thirdweb) 5 декабря 2023 г.

В ответ платформа разработки смарт-контрактов OpenZepplin и торговые площадки невзаимозаменяемых токенов Coinbase NFT и OpenSea активно проинформировали пользователей об угрозе. В ходе дальнейшего расследования OpenZepplin обнаружила, что уязвимость связана с «проблемной интеграцией двух конкретных стандартов: ERC-2771 и Multicall».

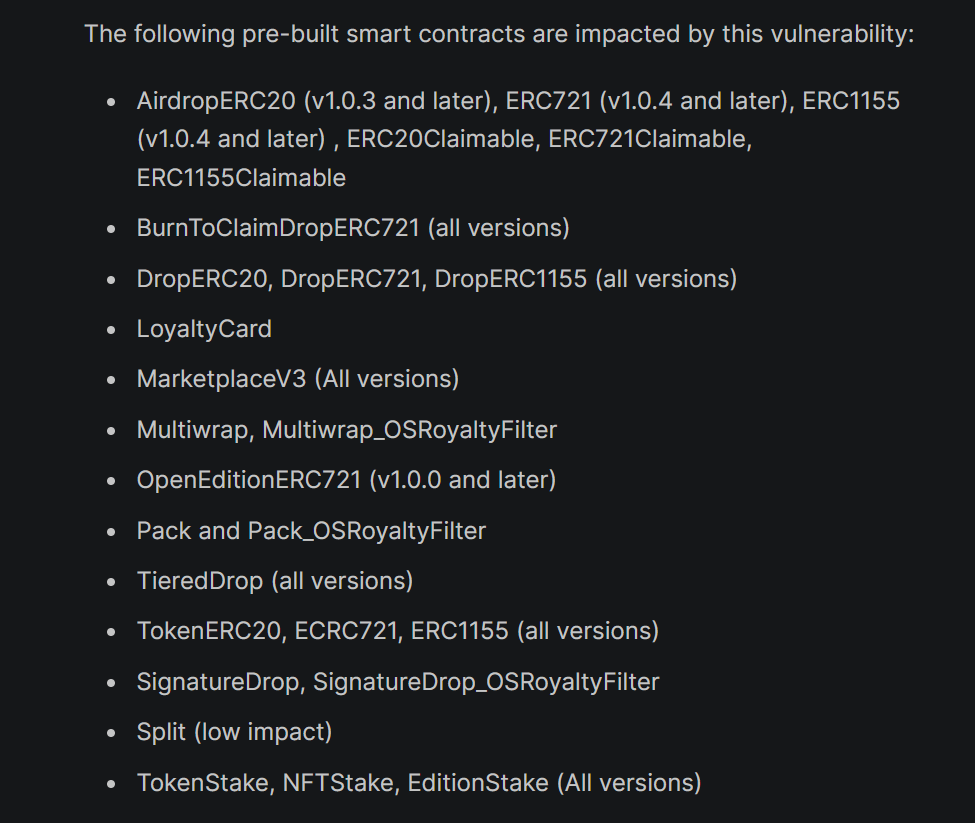

Рассматриваемая уязвимость смарт-контракта возникает после интеграции ERC-2771 и стандартов мультивызова. OpenZepplin выявил 13 наборов уязвимых смарт-контрактов, как показано ниже. Однако поставщикам криптосервисов рекомендуется решить эту проблему до того, как злоумышленники найдут способ использовать уязвимость.

Уязвимости смарт-контрактов, связанные с интеграцией ERC-2771. Источник: Thirdweb.

Расследование OpenZepplin показало, что стандарт ERC-2771 позволяет переопределять определенные функции вызова. Это может быть использовано для извлечения информации об адресе отправителя и поддельных вызовов от его имени.

Теоретически злоумышленник может объединить несколько поддельных вызовов в один мультивызов (bytes[]). Источник: OpenZeppelin.

OpenZepplin посоветовал сообществу Web3, использующему вышеупомянутые интеграции, использовать четырехэтапный метод обеспечения безопасности: отключить каждый доверенный сервер пересылки, приостановить контракт и отозвать одобрения, подготовить обновление и оценить варианты моментальных снимков.

Кроме того, Thirdweb запустила инструмент смягчения последствий, который позволяет пользователям подключать свои кошельки и определять, уязвим ли контракт.

Платформа децентрализованного финансирования Velodrome также деактивировала свои услуги ретрансляции до установки новой версии.

«Сегодня команда OpenZeppelin раскрыла нашей команде подробности об уязвимостях, обнаруженных Thirdweb. Мы определили несколько функций в контрактах реле, которые могут быть нарушены. Таким образом, мы деактивируем реле до тех пор, пока не будут сделаны необходимые настройки», – говорится в сообщении Velodrome от 8 декабря 2023 г.

"

"