Lazarus Group — не случайный игрок в мире хакерства; она часто оказывается главным подозреваемым в крупных крипто-кражах. Поддерживаемая северокорейским государством группа выкачивала миллиарды долларов из бирж, обманывала разработчиков и обходила даже самые сложные меры безопасности в отрасли.

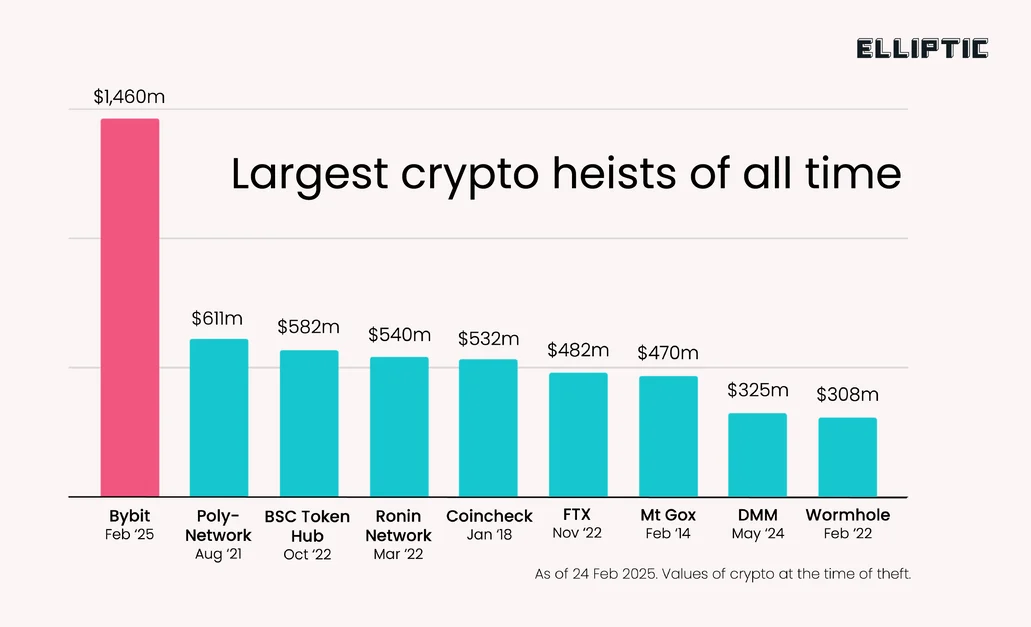

21 февраля она сорвала свой самый большой куш: украла рекордные 1,4 миллиарда долларов с криптовалютной биржи Bybit.

Криптодетектив ZachXBT идентифицировал Lazarus как главного подозреваемого, связав атаку Bybit со взломом Phemex на 85 миллионов долларов. Он также связал хакеров со взломом BingX и Poloniex, пополнив растущий массив доказательств, указывающих на киберармию Северной Кореи.

По данным компании Elliptic, занимающейся безопасностью, с 2017 года Lazarus Group украла около 6 миллиардов долларов из криптоиндустрии. Согласно исследованию Совета Безопасности ООН, эти украденные средства, как полагают, идут на финансирование программы вооружения Северной Кореи.

Итак, Lazarus — одна из самых плодовитых киберпреступных организаций в истории, предполагаемые оперативники и методы группы раскрывают сложнейшую трансграничную операцию, работающую на благо режима.

Кто же стоит за Lazarus и как он провернул взлом Bybit? И какие еще методы он использовал, чтобы представлять постоянную угрозу?

Bybit — крупнейшее ограбление криптовалюты. Источник: Elliptic.

Кто есть кто в Lazarus Group

Министерство финансов США утверждает, что Lazarus контролируется Главным разведывательным бюро Северной Кореи (RGB), основным разведывательным агентством режима.

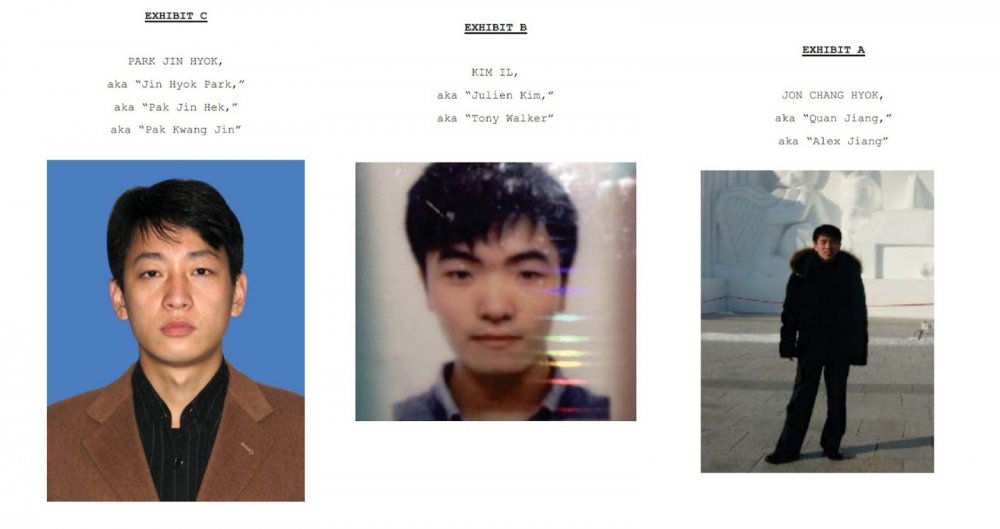

Федеральное бюро расследований (ФБР) публично назвало трех предполагаемых северокорейских хакеров членами Lazarus (также известной как APT38).

В сентябре 2018 года ФБР предъявило Пак Джин Хёку, гражданину Северной Кореи и предполагаемому члену Lazarus, обвинение в некоторых из самых печально известных кибератак в истории. Пак, который предположительно работал в Chosun Expo Joint Venture, северокорейской подставной компании, связан со взломом Sony Pictures в 2014 году и ограблением Bangladesh Bank в 2016 году (украдено 81 миллион долларов). Пак также был связан с атакой с использованием вируса-вымогателя WannaCry 2.0 в 2017 году, которая парализовала больницы, включая Национальную службу здравоохранения Великобритании. Следователи выследили Пака и его сообщников с помощью общего вредоносного кода, украденных учетных записей для хранения учетных данных и прокси-сервисов, маскирующих северокорейские и китайские IP-адреса.

Три предполагаемых члена Lazarus названы властями США. Источник: Окружной суд Центрального округа Калифорнии.

В феврале 2021 года Министерство юстиции объявило, что добавило Чон Чан Хёка и Ким Ира в свой список обвиняемых киберпреступников за их роль в некоторых из самых разрушительных кибервторжений в мире.

Оба обвиняются в работе на Lazarus, организации финансовых преступлений с использованием киберпространства, краже криптовалют и отмывании денег для режима. Чон специализировался на разработке и распространении вредоносных приложений криптовалюты для проникновения на биржи и финансовые учреждения, что позволяло совершать крупномасштабные кражи. Ким участвовал в распространении вредоносного ПО, координации ограблений, связанных с криптовалютой, и организации мошеннического ICO Marine Chain.

Как был произведен самый мощный удар Lazarus Group

Всего за несколько недель до взлома Bybit северокорейский лидер Ким Чен Ын осмотрел объект по производству ядерных материалов, призвав к расширению ядерного арсенала страны за пределы текущих планов производства, сообщают государственные СМИ.

15 февраля США, Южная Корея и Япония опубликовали совместное заявление, в котором подтвердили свою приверженность денуклеаризации Северной Кореи.

18 февраля Пхеньян быстро отверг этот шаг как «абсурдный», снова пообещав укрепить свои ядерные силы.

Три дня спустя Lazarus нанес новый удар.

В кругах безопасности отпечатки пальцев Lazarus часто распознаются почти сразу, даже до того, как официальные расследования подтвердят их причастность.

«Я смог с уверенностью сказать в частном порядке, в течение нескольких минут после того, как ETH был выведен из кошелька Bybit, что это было связано с КНДР (Корейской Народно-Демократической Республикой) просто из-за того, что у них был такой уникальный отпечаток и TTP (тактика, методы и процедуры) в блокчейне, — сказал Fantasy, руководитель расследования в криптостраховой компании Fairside Network. — Разделение активов ERC-20 по многим кошелькам, немедленный сброс токенов неоптимальными способами, получение огромных комиссий или проскальзывания, а затем отправка ETH большими круглыми суммами на новые кошельки».

В ходе нападения на Bybit хакеры организовали сложную фишинговую атаку, чтобы взломать систему безопасности Bybit, обманом заставив биржу разрешить перевод 401 000 Ether ETH ($1,4 млрд) на кошельки под их контролем. По данным компании Chainalysis, занимающейся криминалистической экспертизой блокчейнов, злоумышленники, маскируя свою операцию за фиктивной версией системы управления кошельком Bybit, получили прямой доступ к активам биржи.

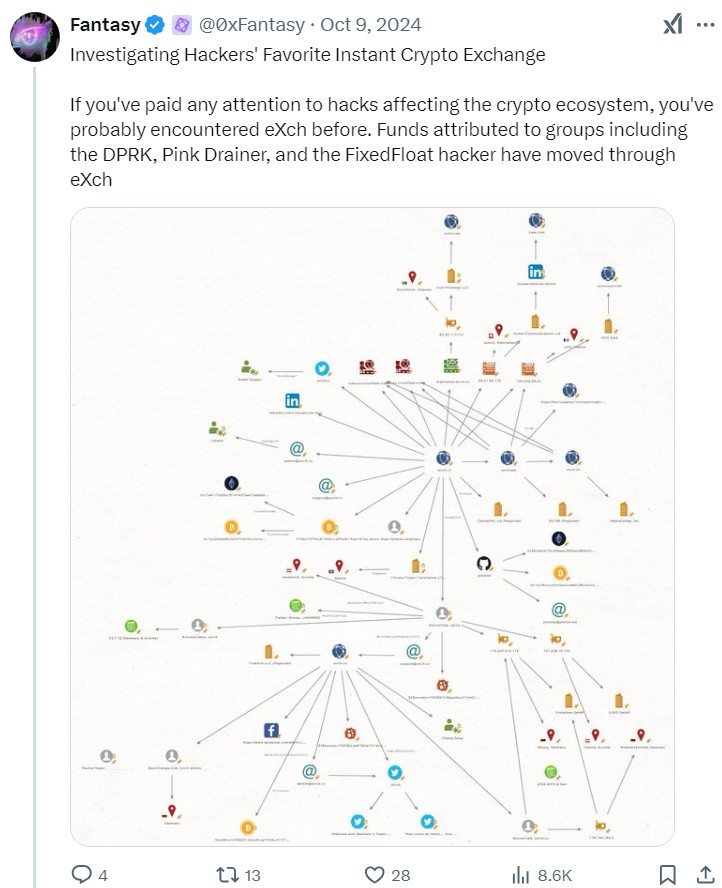

После кражи средств включилась машина для отмывания денег, и хакеры распределили активы по промежуточным кошелькам. Следователи Chainalysis сообщают, что часть украденных средств была конвертирована в Bitcoin и Dai с использованием децентрализованных бирж, кроссчейн-мостов и своп-сервисов «не знаю своего клиента», таких как eXch, платформа, которая отказалась заморозить незаконные средства, связанные с эксплойтом Bybit, несмотря на вмешательство всей отрасли. EXch отрицает отмывание средств для Северной Кореи.

EXch имела репутацию поставщика услуг хакерам и сливщикам еще до взлома Bybit. Источник: Fantasy.

Значительная часть украденных активов остается на нескольких адресах, преднамеренная стратегия, часто используемая хакерами, связанными с Северной Кореей, чтобы пережить усиленное внимание. Кроме того, по данным TRM Labs, северокорейские хакеры часто обменивают свои украденные средства на биткоины. Модель неизрасходованного вывода транзакций (UTXO) биткоинов еще больше усложняет отслеживание, делая криминалистический анализ гораздо более сложным, чем в системе на основе учетных записей Ethereum. Сеть также является домом для сервисов смешивания, часто посещаемых Lazarus.

Побочный проект социальной инженерии Lazarus Group

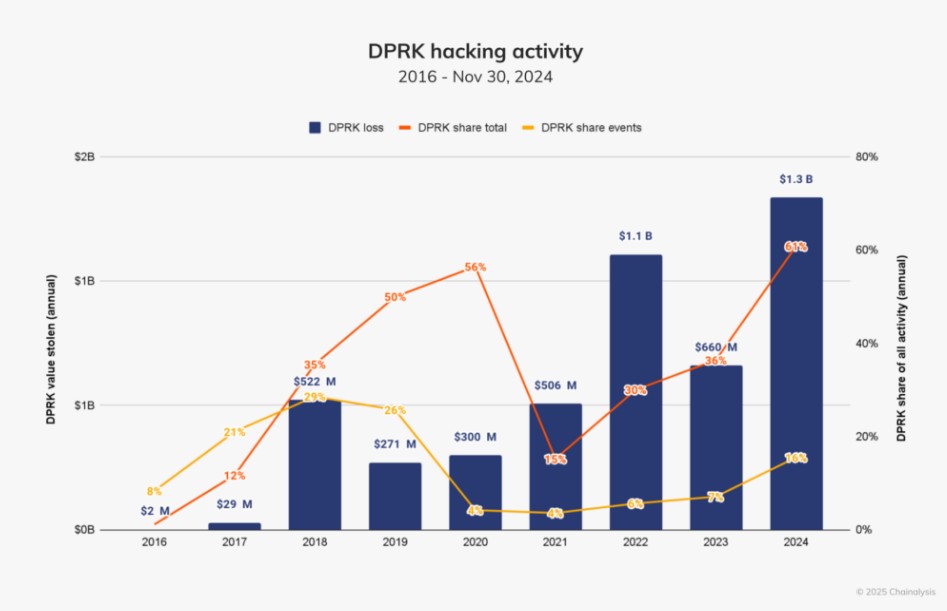

Северокорейские хакеры усилили свои атаки на криптоиндустрию, похитив 1,34 млрд долларов в 47 атаках в 2024 году — это более чем вдвое больше, чем 660,5 млн долларов, украденных в 2023 году, по данным Chainalysis.

Один только недавний взлом Bybit превзошел все кражи криптовалюты, совершенные северокорейскими хакерами за 2024 год. Источник: Chainalysis.

Базирующаяся в Нью-Йорке фирма по безопасности добавляет, что кража через компрометацию закрытых ключей остается одной из самых больших угроз для криптоэкосистемы, на которую приходится 43,8% всех криптовзломов в 2024 году. Этот метод использовался в некоторых из крупнейших нарушений, связанных с северокорейской группой Lazarus, таких как атака DMM Bitcoin на 305 миллионов долларов и взлом Ronin на 600 миллионов долларов.

Только эти громкие награбленное попадают в заголовки, но северокорейские хакеры также освоили долгосрочное мошенничество — стратегию, которая обеспечивает стабильный денежный поток вместо того, чтобы полагаться на разовые удачи.

«Они нацелены на всех, на что угодно, на любую сумму денег. Lazarus, в частности, сосредоточена на таких крупных, сложных взломах, как Bybit, Phemex и Alphapo, но у них есть небольшие команды, которые выполняют малоценную и более сложную ручную работу, такую как вредоносные или поддельные собеседования», — сказал Фэнтези.

Microsoft Threat Intelligence идентифицировала северокорейскую группу угроз, которую она называет «Sapphire Sleet», как ключевого игрока в краже криптовалюты и корпоративном проникновении. Название «Sapphire Sleet» соответствует таксономии технологической компании, связанной с погодой, а «sleet» указывает на связи с Северной Кореей. За пределами Microsoft группа более известна как Bluenoroff, подгруппа Lazarus. Маскируясь под венчурных капиталистов и рекрутеров, они заманивают жертв на фальшивые собеседования и инвестиционные мошенничества, используя вредоносное ПО для кражи криптовалютных кошельков и финансовых данных, зарабатывая более 10 миллионов долларов за шесть месяцев.

Северная Корея также разместила тысячи ИТ-специалистов в Китае и других странах, используя профили, созданные ИИ, и украденные удостоверения личности для получения высокооплачиваемых технических рабочих мест. Оказавшись внутри, они крадут интеллектуальную собственность, вымогают деньги у работодателей и переправляют доходы режиму.

Утечка северокорейской базы данных, обнаруженная Microsoft, выявила поддельные резюме, мошеннические счета и платежные записи, раскрыв сложную операцию с использованием изображений, улучшенных ИИ, программного обеспечения для изменения голоса и кражи личных данных для проникновения в глобальный бизнес.

В августе 2024 года ZachXBT раскрыл сеть из 21 северокорейского разработчика, которые зарабатывали 500 000 долларов в месяц, внедряясь в криптостартапы. В декабре 2024 года федеральный суд в Сент-Луисе раскрыл обвинительные заключения против 14 граждан Северной Кореи, обвинив их в нарушении санкций, мошенничестве с использованием электронных средств связи, отмывании денег и краже личных данных.

Государственный департамент США назначил вознаграждение в размере 5 миллионов долларов за информацию о компаниях и указанных лицах. Источник: Государственный департамент США.

Государственный департамент США назначил вознаграждение в размере 5 миллионов долларов за информацию о компаниях и указанных лицах. Источник: Государственный департамент США.

Эти лица работали на Yanbian Silverstar и Volasys Silverstar, контролируемые Северной Кореей компании, чтобы обманом заставить компании нанимать их для удаленной работы. За шесть лет эти агенты заработали не менее 88 миллионов долларов, причем некоторым из них требовалось приносить режиму 10 000 долларов в месяц.

На сегодняшний день стратегия кибервойны Северной Кореи остается одной из самых сложных и прибыльных операций в мире, предположительно направляя миллиарды в оружейную программу режима.

Несмотря на усиливающееся внимание со стороны правоохранительных органов, разведывательных служб и следователей по блокчейну, Lazarus Group и ее подразделения продолжают адаптироваться, совершенствуя свою тактику, чтобы избежать обнаружения и поддерживать свои незаконные потоки доходов.

С рекордными кражами криптовалют, глубоким проникновением в мировые технологические компании и растущей сетью ИТ-операторов кибероперации Северной Кореи стали постоянной угрозой национальной безопасности. Межведомственные репрессии правительства США, включая федеральные обвинительные заключения и миллионы вознаграждений, свидетельствуют об эскалации усилий по разрушению финансовой системы Пхеньяна. Но, как показала история, Lazarus неумолим; угроза со стороны киберармии Северной Кореи не становится меньше.

"

"