Исследователи по кибербезопасности обнаружили новый метод, используемый хакерами для доставки вредоносного ПО для скрытого майнинга криптовалюты с использованием автоматизированных ответов по электронной почте.

Исследователи из компании по анализу угроз Facct сообщили, что хакеры использовали автоответы по электронной почте со взломанных аккаунтов для атаки на российские компании, торговые площадки и финансовые учреждения.

Используя эту тактику, злоумышленники пытались установить майнер XMRig на устройства своих жертв для майнинга цифровых активов.

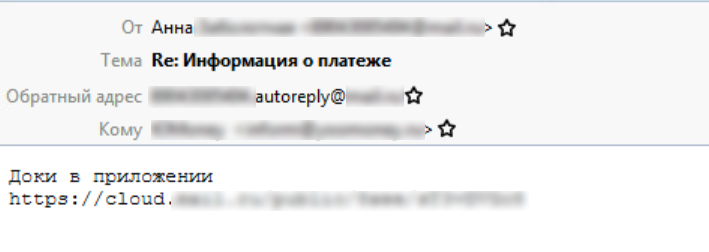

Пример письма автоответа со ссылкой на вредоносное ПО. Источник: Habr

Компания по безопасности заявила, что с конца мая она выявила 150 писем, содержащих XMRig. Однако компания по кибербезопасности также заявила, что ее система защиты деловой электронной почты блокировала вредоносные письма, отправленные ее клиентам.

Опасность автоответов с вредоносным ПО

Старший аналитик Facct Дмитрий Еременко объяснил, что этот метод доставки опасен, поскольку потенциальные жертвы инициируют сообщения. При обычной массовой рассылке сообщений у жертв есть возможность игнорировать письма, которые они считают неактуальными.

Однако при автоматических ответах жертвы ожидают ответа от человека, которому они отправили письмо первым, не зная, что электронный адрес, на который они пишут, скомпрометирован.

«В этом случае, хотя письмо не выглядит убедительным, связь уже установлена, и отправка файла может не вызвать особых подозрений», — сказал Еременко.

Компания по кибербезопасности призвала компании проводить регулярное обучение для повышения знаний сотрудников о кибербезопасности и текущих угрозах. Компания также призвала компании использовать надежные пароли и механизмы многофакторной аутентификации.

В предыдущем интервью этичный хакер Марван Хашем рассказал, что использование различных устройств связи также может помочь в обеспечении безопасности. Оно изолирует нежелательное ПО и не позволяет хакерам получить доступ к вашему основному устройству.

Что такое XMRig?

XMRig — это легитимное приложение с открытым исходным кодом, которое добывает в основном криптовалюту Monero (XMR). Однако хакеры интегрировали программное обеспечение в свои атаки, используя различные тактики для установки приложения в различные системы с 2020 года.

В июне 2020 года вредоносная программа под названием «Lucifer» использовала старые уязвимости в системах Windows для установки приложения для майнинга XMRig.

В августе 2020 года вредоносная бот-сеть под названием «FritzFrog» была развернута на миллионах IP-адресов. Вредоносная программа была нацелена на правительственные учреждения, образовательные учреждения, банки и компании для установки приложения XMRig.

"

"